Group-IB والإنتربول: إنجاز عالمي للأمن السيبراني

في زمن تجاوزت فيه التهديدات الرقمية حدود الدول وتفوقت على الدفاعات التقليدية، جاء عام 2025 ليكون علامة فارقة في تاريخ مكافحة الجريمة السيبرانية. تعاونت مجموعة Group-IB الرائدة عالميًا في تقنيات الأمن السيبراني مع منظمة الإنتربول، كبرى منظمات الشرطة الدولية، في عملية غير مسبوقة: عملية سكيور. هذه العملية لم تكن مجرد حملة اعتقالات؛ بل كانت ضربة منسقة زلزلت أركان الشبكات الإجرامية الرقمية في منطقة آسيا والمحيط الهادئ.

لماذا كان عام 2025 نقطة تحول في الجرائم السيبرانية؟

شهد عام 2025 نقلة نوعية في طبيعة الجرائم الرقمية، حيث تحولت من هجمات فردية إلى شبكات احترافية عابرة للحدود. اعتمدت العصابات الإلكترونية على برمجيات خبيثة مثل Lumma وRisepro وMETA Stealer لسرقة بيانات حساسة شملت بيانات الدخول، والمعلومات المالية، ومفاتيح محافظ العملات الرقمية.

أدرك العالم أن الجهود المنفردة لم تعد كافية، وكان لا بد من جبهة موحدة — وهنا بزغ نجم عملية “سكيور”.

الحرب الخفية: داخل عالم برمجيات سرقة البيانات

تخيل برنامجًا خبيثًا يختبئ في جهازك دون علمك، يجمع بصمت معلوماتك الشخصية والمالية. هذه هي برمجيات سرقة البيانات — القتلة الصامتون في الفضاء الرقمي. تكشف Group-IB عن شبكات متشعبة من النطاقات، وعناوين IP، والخوادم التي تغذي هذه العمليات على مستوى عالمي.

رسم خطة عملية سكيور: الاستراتيجية والشركاء والرؤية

ولدت العملية من شهور من التخطيط الدقيق في إطار برنامج الإنتربول ASPJOC. شاركت Group-IB إلى جانب شركات مثل Kaspersky وTrend Micro، لتوفير الذراع التكنولوجي من معلومات استخباراتية وتحليلات رقمية متقدمة.

الرؤية كانت واضحة:

رسم خريطة الشبكات السيبرانية من جذورها

تنسيق عمليات إنفاذ القانون في 26 دولة لتنفيذ ضربات متزامنة

تعطيل وتفكيك البنى التحتية الرقمية للمجرمين

دور Group-IB في كشف الشبكات السيبرانية العالمية

اعتمدت العملية على منصة Group-IB الموحدة، التي جمعت إشارات من ملايين المصادر — بصمات البرمجيات الخبيثة، مواقع التصيد، نشاط البوت نت — لتحويلها إلى بيانات استخباراتية جاهزة للتنفيذ.

💡 رؤية خبير:

*”غالبًا ما كانت بيانات الاعتماد المسروقة هي الحجر الأول في سلسلة هجمات مدمرة،” صرح ديمتري فولكوف، الرئيس التنفيذي لـ Group-IB. “بإسقاط هذا الحجر، يمكننا إيقاف المخطط بأكمله.”

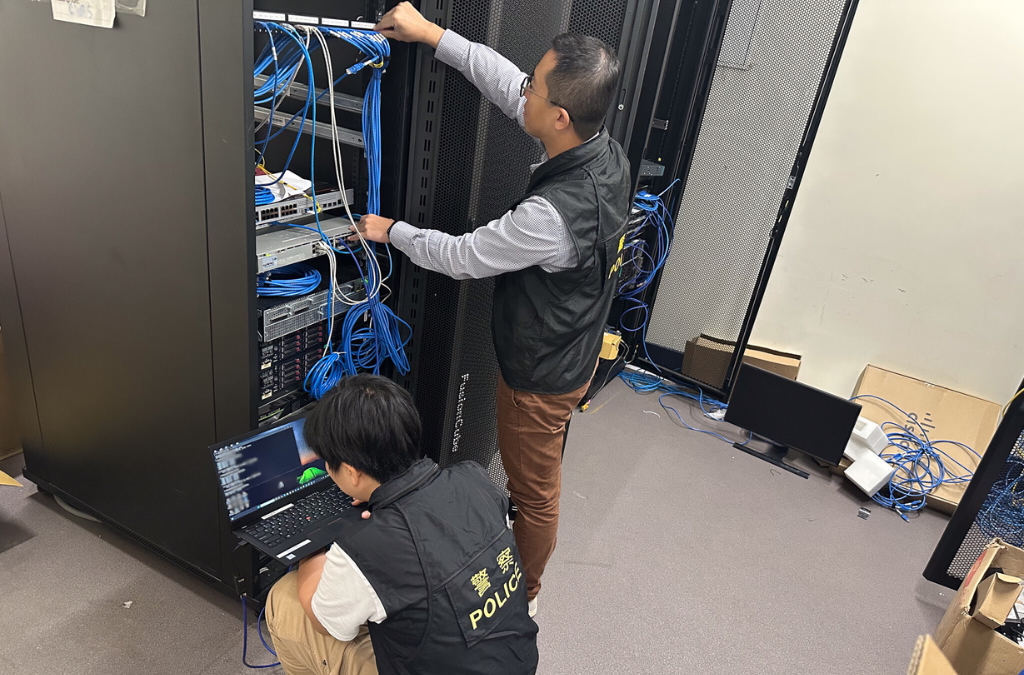

تسلسل تفكيك الشبكات: كيف نفذت العملية؟

المرحلة 1: المراقبة ورسم الخرائط

المرحلة 2: ضربات منسقة — إزالة أكثر من 20,000 نطاق وعنوان IP خبيث، ومصادرة 41 خادم قيادة وتحكم

المرحلة 3: اعتقالات ومصادرة أصول — 32 اعتقالًا، ملايين من الأموال غير المشروعة، آلاف بطاقات SIM

المرحلة 4: التواصل مع الضحايا — حماية 216,000 ضحية من جرائم لاحقة

تحليل أدوات الجريمة الرقمية

⚠ Lumma Stealer: سرقة بيانات المتصفحات

⚠ META Stealer: استهداف محافظ العملات الرقمية

⚠ Risepro: سرقة بيانات الشركات لاختراق البريد الإلكتروني التجاري

كل أداة منها كانت بوابة لهجمات أكبر.

شبكة فيتنام: من الاعتقالات إلى التعافي

كانت فيتنام بؤرة ساخنة، حيث تم اعتقال 18 مشتبهاً وصودرت مبالغ مالية ضخمة وبطاقات SIM ووثائق تجارية مزيفة، مما عرقل قدرة الشبكة على إعادة تشكيل نفسها.

قصة خوادم القيادة في هونغ كونغ

في هونغ كونغ، تم إسقاط 117 خادم قيادة وتحكم منتشرة عبر 89 مزود خدمة إنترنت، مما قضى على مراكز التنسيق للعمليات الخبيثة.

حماية 216,000 ضحية: الأثر الحقيقي

وراء كل رقم قصة إنسان أو مؤسسة تم إنقاذها من الانهيار المالي أو سرقة الهوية أو الابتزاز. ساهمت العملية في تمكينهم من استعادة السيطرة على حياتهم الرقمية.

قوة الشراكة بين القطاعين العام والخاص

أثبتت عملية “سكيور” أن لا دولة ولا جهة واحدة قادرة على مواجهة الجريمة السيبرانية وحدها. التعاون بين Group-IB والإنتربول كان نموذجًا يحتذى به عالميًا.

التحديات الخفية في العمليات السيبرانية العالمية

التحديات الخفية في العمليات السيبرانية العالمية

تضمنت التحديات:

⚠ تباين القوانين

⚠ تفاوت الجاهزية الرقمية

⚠ صعوبة تنسيق الأعمال عبر المناطق الزمنية

ومع ذلك، تغلبت العملية على كل ذلك.

كيف أعادت منصة Group-IB الموحّدة تعريف الدفاع السيبراني؟

معلومات استخباراتية متكاملة

أنظمة كشف الاحتيال

حلول XDR المدارة

مراقبة السطح الخارجي للهجمات

معيار جديد في مكافحة الجريمة الرقمية

كيف تؤثر هذه العملية على اليوروبول والأفريبول؟

تطبق منهجية “سكيور” الآن في أوروبا وإفريقيا، مع دعم Group-IB لعمليات مثل ريد كارد التي أسفرت عن أكثر من 300 اعتقال.

التوازن بين الخصوصية والأمن في العمليات العابرة للحدود

نجحت العملية في احترام الخصوصية أثناء تحقيق أهدافها الأمنية ضمن أطر قانونية دقيقة.

المستقبل: عصر جديد للدفاع السيبراني

الذكاء الاصطناعي، التعلم الآلي، والبلوك تشين ستكون أدوات الجيل القادم من الحماية الرقمية. Group-IB وشركاؤها بدأوا بالفعل في الاستثمار في هذا المستقبل.

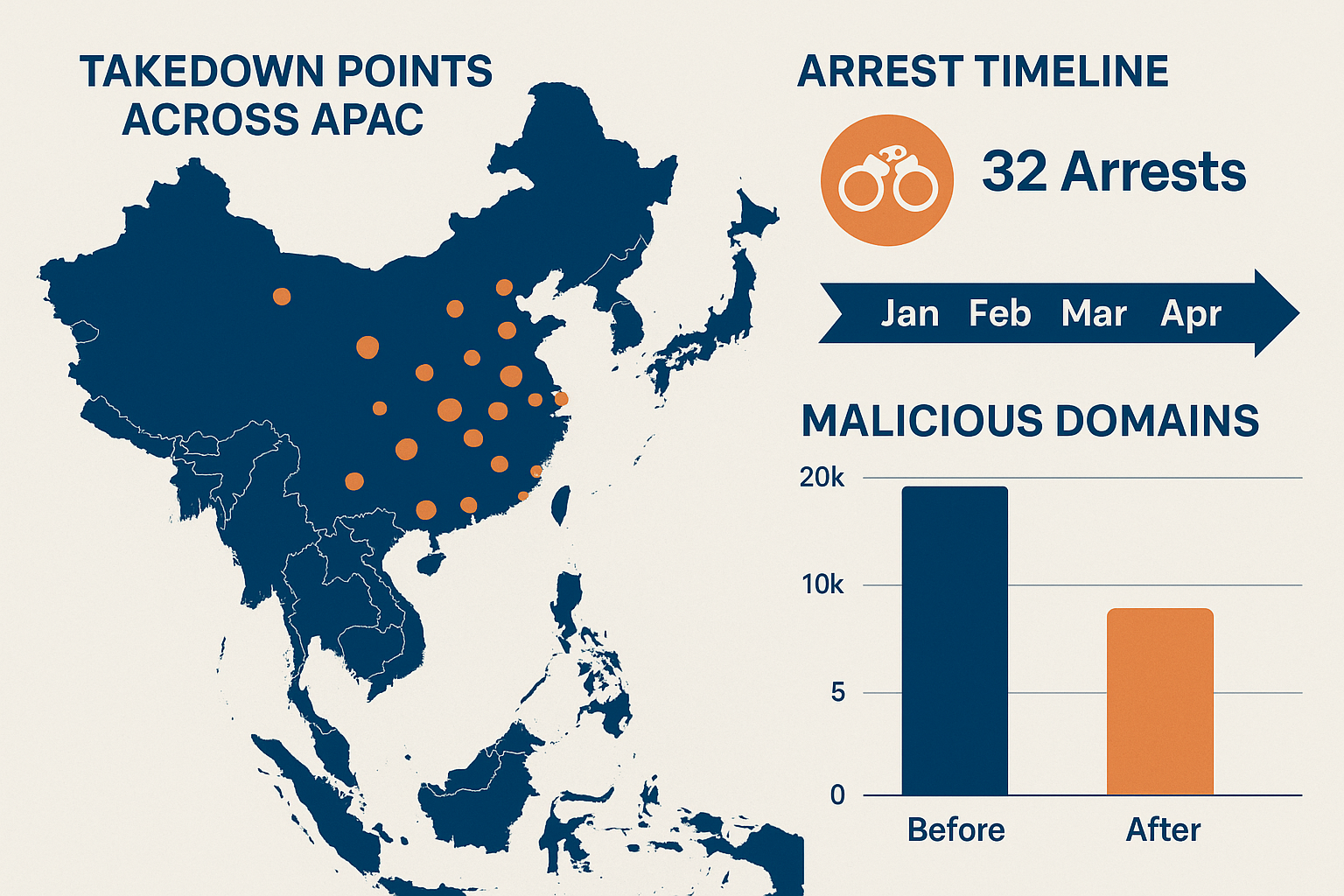

دور الرسوم البيانية والخرائط الرقمية في التقارير السيبرانية

تسهم الصور البيانية والخرائط التفاعلية في توضيح حجم وتعقيد العمليات للجمهور وصناع القرار.

📌

خريطة تفاعلية تبين نقاط التفكيك في آسيا والمحيط الهادئ، ورسوم بيانية توضح الأثر قبل وبعد.

معيار جديد في مكافحة الجريمة الرقمية

عملية “سكيور” ليست مجرد إنجاز، بل هي دليل عمل لعالم رقمي أكثر أمانًا.

الأسئلة الشائعة

ما هو الدور الرئيسي لـ Group-IB في مكافحة الجريمة السيبرانية؟

تقدم Group-IB تقنيات متطورة ومعلومات استخباراتية لدعم التحقيقات ومنع الجريمة الرقمية عالميًا.

كيف ساهمت عملية “سكيور” في حماية الضحايا؟

من خلال تحديد البيانات المسروقة وإخطار الضحايا وتعطيل البنى التحتية الإجرامية.

ما أنواع البرمجيات الخبيثة التي استهدفتها العملية؟

استهدفت برمجيات سرقة البيانات مثل Lumma وRisepro وMETA Stealer.

لماذا التعاون بين القطاعين العام والخاص ضروري؟

لأن الجمع بين السلطات الحكومية والتقنيات الحديثة يضمن استجابة أسرع وأكثر شمولية.

ما مخاطر برمجيات سرقة البيانات؟

تفتح الباب أمام سرقة الهوية، والاحتيال المالي، وهجمات الفدية.

كيف يمكن للشركات حماية نفسها؟

بتنفيذ دفاعات متعددة المستويات، وتوعية الموظفين، ومراقبة بيانات الاعتماد المسروقة.